Electronic Team uses cookies to personalize your experience on our website. By continuing to use this site, you agree to our cookie policy. Click here to learn more.

Cet article s’intéresse aux clés de sécurité. Vous y trouverez les réponses aux questions les plus fréquemment posées sur les clés de sécurité USB. Si vous vous êtes déjà posé l’une des questions suivantes :

L’origine du mot “dongle”, utilisé pour désigner une clé de sécurité, est incertaine selon l’Oxford University Press, qui fait autorité en la matière. Ce terme est utilisé, principalement en anglais, pour désigner les petits accessoires utilisés dans différents cas dans les environnements informatiques.

Souvent appelées “clé de sécurité” ou simplement “clé”, elles servent à protéger un logiciel. Les clés de sécurité sont des appareils qui, une fois connectés à un ordinateur (ou à d’autres appareils électroniques), permettent à un logiciel spécifique de fonctionner ou de déchiffrer son contenu.

Les clés de sécurité permettent de limiter l’accès à un logiciel aux seuls utilisateurs disposant de la clé adéquate.

Programmées avec des clés de produit ou d’autres sécurités cryptographiques, les clés de sécurité utilisent des connexions électriques vers les ‘bus’ externes d’ordinateurs ou autres appareils.

Les clés de sécurité sont des protections matérielles très appréciées pour les logiciels. Elles se composent de jetons de sécurité à deux interfaces utilisant les flux de données transitoires.

Les flux de données transitoires sont créés grâce à une “communication pull” qui lit les données de sécurité stockées sur la clé de sécurité. Les logiciels utilisant des clés de sécurité fonctionnent en mode limité ou ne fonctionnent pas du tout lorsque la clé de sécurité n’est pas connectée.

Différents types de clés de sécurité sont utilisés comme adaptateurs ou à des fins de sécurisation, comme leur nom l’indique. Au départ, les clés de sécurité étaient connectées aux PC via des ports parallèles et aux Mac via des ports ADB. Les clés de sécurité modernes utilisent souvent les ports USB. De nos jours, les clés de sécurité les plus couramment utilisées servent à protéger des logiciels et se présentent sous la forme d’une clé USB.

Certains types de clés sont utilisés comme adaptateurs pour apporter de nouvelles fonctionnalités à un ordinateur. Une clé peut notamment servir à proposer une connectivité alternative sur un ordinateur portable. Les nouveaux ordinateurs portables, toujours plus fins, ne sont pas équipés de port Ethernet, ce qui pose problème lorsque l’on souhaite établir une connexion à Internet à l’aide d’un câble. Un adaptateur Ethernet peut permettre de régler ce problème. Le périphérique dispose d’un connecteur USB à l’une de ses extrémités, d’environ 10 cm de câble et d’un connecteur Ethernet à l’autre extrémité. Pour les clés compatibles avec les Mac, un connecteur Thunderbolt remplace le connecteur USB.

Les clés de sécurité sont conçues pour éviter que les logiciels ne soient piratés et copiés. Une clé de sécurité USB protège un logiciel en limitant ou en empêchant son utilisation en l’absence de clé. La clé de sécurité est fournie avec le logiciel qu’elle protège et doit être connectée à l’ordinateur sur lequel est exécutée l’application. Si la clé de sécurité ou clé de licence USB n’est pas détectée ou ne correspond pas au logiciel, ce dernier affichera un message d’erreur et ne fonctionnera pas ou seulement de manière limitée.

Qu’est-ce qu’une clé de sécurité HASP ? HASP signifie Hardware Against Software Piracy (outil contre le piratage logiciel). Une clé de sécurité HASP empêche le piratage d’un logiciel car les fonctionnalités du programme ne peuvent être utilisées en son absence. La clé de sécurité USB doit être connectée au port avant que les utilisateurs ne puissent accéder à l’application protégée. Les clés de sécurité HASP permettent notamment de remplacer la vérification des numéros de série ou d’autres types d’authentification. Elles peuvent également être utilisées pour permettre l’accès aux fonctionnalités avancées d’une application ou à d’autres fins professionnelles. Les clés de sécurité peuvent s’avérer pratiques mais également frustrantes à utiliser.

À quoi sert une clé de sécurité ? Comme nous l’avons vu ci-dessus, il s’agit d’un périphérique permettant de limiter l’accès à un logiciel. Fondamentalement, une fois qu'un dongle de sécurité est configuré avec un logiciel spécifique (par exemple un logiciel de CAO), seules les personnes ayant accès au dongle peuvent accéder au logiciel.

Ce système de protection contre le piratage s’avère relativement coûteux, étant donné que vous devez acheter le logiciel mais également la clé pour le faire fonctionner.

Si les clés de sécurité constituent un excellent moyen de protéger un logiciel, des problèmes peuvent survenir lorsque plus d’une personne doit utiliser un logiciel fonctionnant avec de type de protection.

Par exemple, si vous donnez une copie du logiciel à une personne et qu’elle ne dispose pas de la clé de sécurité matérielle, le logiciel sera inutilisable.

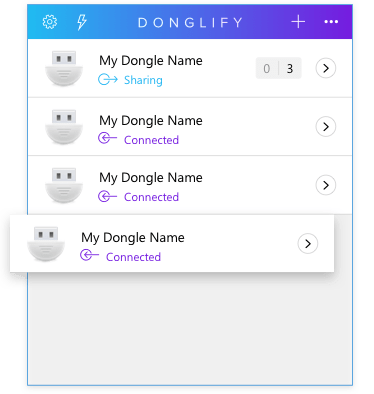

Il existe cependant une solution simple et fiable pour permettre à plusieurs personnes d’utiliser un logiciel protégé par une clé de sécurité !

Cette solution est le logiciel Donglify.

Les clés de sécurité peuvent être utilisées dans de nombreux cas pour ajouter des fonctionnalités à un ordinateur ou protéger un logiciel. Différents types de clés de sécurité USB peuvent être utilisés dans les cas suivants.

Vous ne savez pas quelle clé de sécurité acheter ? Vous vous demandez toujours ce qu’est une clé HASP ?

Voici une sélection des clés de sécurité les plus courantes (compatibles avec Donglify) et leurs fonctionnalités pour vous aider à choisir la clé de sécurité la plus adaptée à vos besoins.

Sentinel HASP utilise le code binaire d’un logiciel protégé pour fonctionner. Les logiciels sont conçus pour demander la présence de clés de sécurité Sentinel HASP pour pouvoir être utilisés. Les utilisateurs commencent par installer le logiciel protégé puis connectent la clé à leur ordinateur pour pouvoir accéder à l’ensemble des fonctionnalités de l’application. Il existe deux types de clés HASP conçus pour répondre aux besoins de scénarios d’utilisation spécifiques.

Sentinel HASP permet de gérer vos systèmes de protection et de licences ISV sans le moindre effort. Son expérience utilisateur flexible et intuitive rend la gestion de vos clés extrêmement simple. Grâce à la technologie de “cross-locking”, vous pouvez organiser de manière simple et ordonnée tous les aspects marketing et ingénierie de votre entreprise.

Proposant de très nombreuses fonctionnalités, les clés de sécurité spécialisées constituent une solution idéale pour de nombreux types d’utilisation.

La clé de sécurité SafeNet eToken 5110 vous permet de rester conforme aux régulations en termes de sécurité et de respect de la vie privée. Les sociétés de commerce en ligne peuvent profiter des nombreuses fonctionnalités de cette clé, qui s’avère idéale pour protéger les réseaux et actifs en ligne.

Cette clé de sécurité permet également la protection d’un réseau à distance avec une authentification 2FA. Si besoin, vous pouvez également ajouter une authentification avant le démarrage et par signature numérique.

Voici l’un des principaux avantages de cette fonctionnalité :

Le système de gestion de droits numérique CodeMeter est entièrement supporté par la clé CmStick. De très petite taille, la CmStick a une capacité de 328 Ko. Elle permet de stocker de manière sécurisée des MILLIERS de licences grâce à cette mémoire additionnelle.

Pouvoir stocker plusieurs licences de différents fabricants sur une même clé s’avère tellement pratique pour l’utilisation de logiciels protégés qu’aucune entreprise moderne ne peut s’en passer.

Voici les principales fonctionnalités de cette clé :

Si vous devez vous connecter à des comptes/services en ligne, la clé YubiKey 5 NFC de Yubico est une solution idéale. Malgré son allure extrêmement simple, la clé Yubico HASP renferme un périphérique étonnement performant.

Vous trouverez ci-dessous les principaux avantages de cette clé :

Voici les 5 aspects les plus remarquables de la YubiKey :

La clé Google Titan fonctionne avec une connexion Bluetooth. Cette clé de sécurité USB se connecte via un port USB-A ou USB-C et est également compatible avec le Bluetooth. Le seul inconvénient de la clé Titan est qu’elle doit être connectée à un port micro USB pour être chargée (lorsque vous utilisez la fonction Bluetooth).

La clé Kensington est un périphérique spécialisé fabriqué par VeriMark utilisant la sécurité par empreinte digitale. Elle est compatible avec le scanner d’empreintes digitales Windows Hello et les clés de sécurité U2D grâce à ses nombreuses fonctionnalités. Vous devez cependant télécharger et installer un disque logiciel afin de pouvoir utiliser le lecteur d’empreintes digitales.

Nous espérons que cet article a répondu aux questions “qu’est-ce qu’une clé HASP ?” et “quels sont les différents types de clés de sécurité ?” Comme vous pouvez le constater, les clés de sécurité sont très importantes pour protéger un logiciel, et Donglify permet de les rendre plus faciles à utiliser et plus efficaces.